CSP e PCI compliance

Per chiunque gestisca pagamenti con carta di credito, la conformità al PCI DSS è essenziale, anche se si utilizza un fornitore di servizi di pagamento terzo. A partire dal 1° aprile 2025, il PCI DSS richiederà l’implementazione del CSP sulle pagine che gestiscono l’elaborazione dei pagamenti per migliorare la sicurezza. Una corretta implementazione del CSP aiuta a proteggere i dati di pagamento dagli attacchi di iniezione ed è un passo verso la conformità al PCI.

Magento e CSP

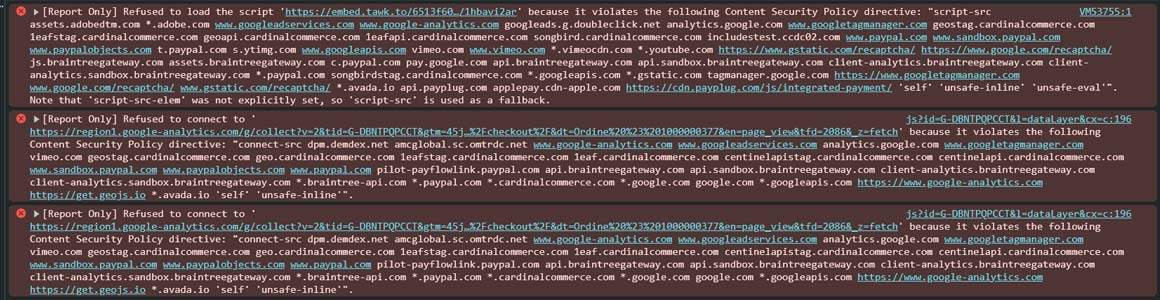

Per rispettare i requisiti imminenti del PCI DSS, Adobe ha aggiunto il supporto CSP e SRI in Magento e Adobe Commerce. Con il recente rilascio di Magento 2.4.7, il CSP è impostato in modalità rigorosa nel checkout e il modulo CSP non può più essere disabilitato. Questo aggiornamento causa problemi ai checkout in tutto il mondo. Cosa dovresti fare?

Checkout interrotti Un CSP rigoroso può bloccare JavaScript inline e librerie di terze parti, quindi l’aggiornamento a una delle seguenti versioni probabilmente interromperà il tuo checkout.

- Magento 2.4.7 e versioni successive

- Magento 2.4.6-p6

- Magento 2.4.5-p8

- Magento 2.4.4-p9

Adobe ha pubblicato una guida completa per risolvere i problemi del codice legacy. Tuttavia, se il tuo codice proviene da un fornitore esterno (come nella maggior parte dei negozi), dovrai aspettare che il fornitore fornisca le correzioni. Nel frattempo, ti consigliamo di disabilitare il “CSP rigoroso” nel checkout 👇

Disabilita il CSP rigoroso nel checkout Mentre 2.4.7 è impostato su “rigoroso” per impostazione predefinita, puoi impostarlo su modalità “solo report”.

Alcune guide raccomandano di modificare vendor/magento/module-checkout/etc/config.xml, ma questo potrebbe essere sovrascritto dopo un nuovo rilascio. Pertanto, è meglio aggiornare la tua configurazione in env.php. Il seguente codice imposterà la modalità solo report per le rotte di checkout e admin. Inoltre, abilita gli script inline (non conforme al PCI dopo aprile 2025!).

[

'default' => [

'csp' => [

'mode' => [

'storefront_checkout_index_index' => [

'report_only' => '1'

],

'admin_sales_order_create_index' => [

'report_only' => '1'

]

],

'policies' => [

'storefront_checkout_index_index' => [

'scripts' => [

'inline' => '1'

]

],

'admin_sales_order_create_index' => [

'scripts' => [

'inline' => '1'

]

]

]

]

]

]

];

[REPORT ONLY]

Ora Questa configurazione imposta il CSP in modalità “solo report” per le rotte di checkout e admin, consentendo script inline. Assicurati di rivedere questa configurazione e aggiornarla in conformità ai requisiti PCI prima di aprile 2025.